| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- english

- Protocol

- docker

- 스위치

- EC2

- Telnet

- C#

- Storage Gateway

- SQS

- 프로토콜

- ICMP

- SMTP

- 라우터

- AI스쿨

- k8s

- 침입탐지시스템

- kubernetes

- Queue

- IDS

- IPS

- 침입차단시스템

- 보안관제

- 3way handshaking

- AWS

- 브리지

- ssh

- ELB

- 네트워크

- tcp

- 7계층

Archives

- Today

- Total

Devsecops

[AI 스쿨 리팩토링]bton02setup.exe 악성파일 분석 본문

728x90

정적분석

Bintext, String

- BinText는 이진 파일에서 문자열을 추출하는 데 사용할 수 있는 CLI 도구

- 파일에서 일반 텍스트, 유니코드 텍스트 및 ANSI 텍스트 추출

- 아이콘, 비트맵 및 대화 상자와 같은 리소스를 추출

- Malware에 대한 파일을 분석할 때 BinText를 사용하여 파일의 목적 또는 기능에 대한 정보를 포함할 수 있는 파일에서 문자열을 추출할 수 있고, 이곳에는 파일 경로, 네트워크 주소, CLI 인수 및 파일 동작을 식별하는 데 사용할 수 있는 기타 데이터와 같은 정보가 포함된다

PEview

- PEview는 PE(Portable Executable) 파일의 구조와 리소스를 보는 데 사용할 수 있는 도구

- 헤더, 섹션, 가져오기, 내보내기 및 기타 데이터를 포함하여 파일에 대한 자세한 정보를 제공

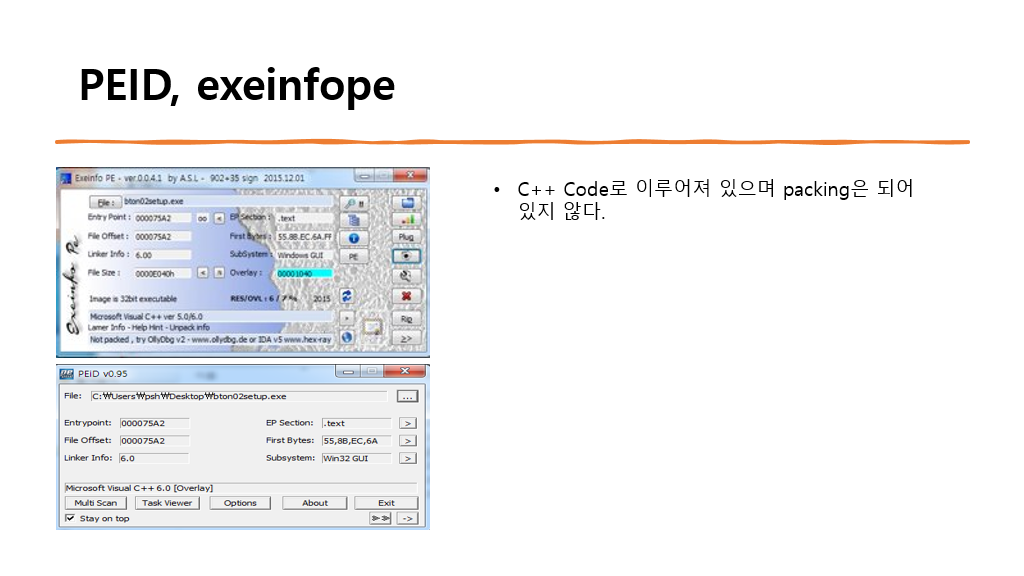

PEID, exeinfoe

- 파일을 만드는 데 사용되는 컴파일러와 패커를 식별하는 데 사용할 수 있는 도구

동적분석

결론

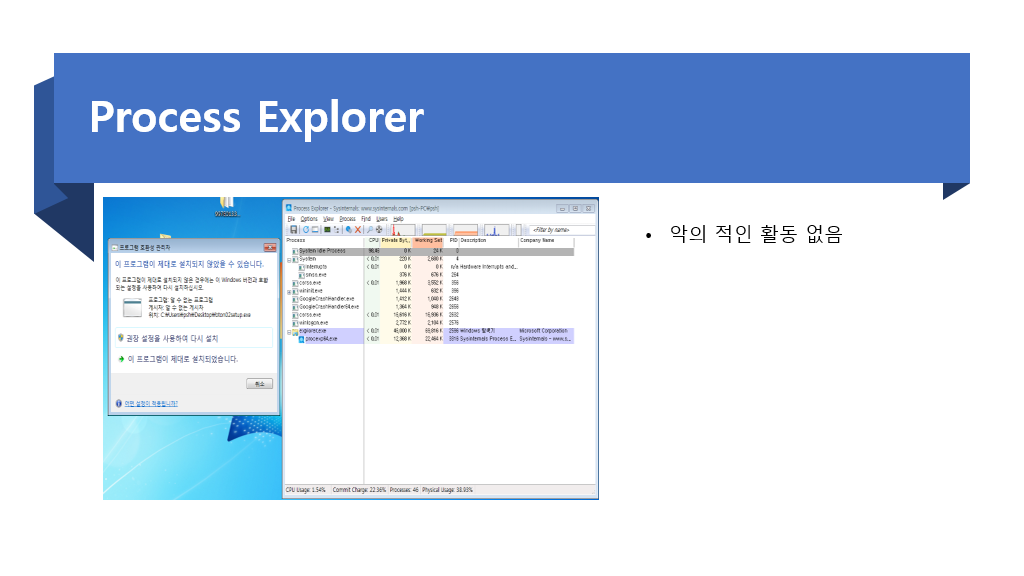

- 실질적인 악성 활동은 없는 것으로 보임

- 하지만 Strings의 결과로 볼 때 관리자 권한을 요구하고, 외부 파일을 허용 하지 않는 등 백신 우회를 위한 코드로 보임

- PEview를 보았을때

- hxxp://a-ton.co.kr/pcblist.dat

- hxxp://a-ton.co.kr/log/?modeAct=INSTALL&iMAC=5254005f1abb&iPID=bton02&iPCB=1

- hxxp://a-ton.co.kr/log/?modeAct=INSTALL&iMAC=52540027b158&iPID=bton02&iPCB=1

- hxxp://a-ton.co.kr/log/?modeact=install&imac=&ipid=bton02&ipcb=1

- 다음 과 같은 http 요청이 확인됨

- Virus total 결과 악의적인 활동이 감지되지않고 VMware에서 직접 접속결과 모두 사용 되지 않는 사이트로 확인됨

- 컴파일 된 시간 : 2015/08/04 00:34:52 UTC으로 이루어 볼 때 시간이 지남으로 악성활동이 중지 된 것으로 판단

- 정적 분석을 수행할 시 packing, unpacking 여부 부터 확인 후 패킹을 풀고 분석을 하여야한다

728x90

'[AI스쿨] 리팩토링 > 악성코드' 카테고리의 다른 글

| dgrep.zip 악성코드 상세 분석 보고서 (0) | 2023.06.23 |

|---|---|

| [AI 스쿨 리팩토링]dgrep.zip 악성파일 분석 (0) | 2023.02.04 |

| [AI 스쿨 리팩토링]Slammer Worm (0) | 2022.11.13 |

| [AI스쿨 리팩토링]악성코드(Malware) (0) | 2022.11.13 |